Email marketing đầy những chữ viết tắt khó hiểu, và DMARC không phải là ngoại lệ. Domain-based Message Authentication, Reporting & Conformance hoặc DMARC là biện pháp bảo mật email giúp bảo vệ tên miền của bạn khỏi các cuộc tấn công của hacker. KDATA sẽ giải thích về DMARC là gì và cách nó giúp bạn kiểm soát khả năng gửi email và bảo vệ uy tín thương hiệu của bạn. Hãy cùng tìm hiểu.

Câu trả lời cho câu hỏi này là phức tạp. Nói một cách đơn giản, DMARC là một giao thức xác thực email tiêu chuẩn được sử dụng để chống lại các cuộc tấn công mạng.

DMARC sử dụng các giao thức xác thực tiêu chuẩn khác như Sender Policy Framework (SPF) và DomainKeys Identified Mail (DKIM) để giúp các quản trị viên phát hiện các email được gửi bởi các hacker giả mạo thành tổ chức hợp pháp. Hành vi này được gọi là "spoofing" và có thể xảy ra vì địa chỉ "from" của email tấn công xuất hiện giống hệt với một tên miền hợp pháp.

Đơn giản nói, DMARC là quan trọng đối với sự an toàn của bất kỳ tổ chức nào và khách hàng của họ.

DMARC cho phép người gửi email chỉ định cách xử lý email được xác thực bằng SPF hoặc DKIM. Những người gửi này sau đó có thể chọn gửi những email đó đến thư mục rác hoặc chặn chúng hoàn toàn.

Như vậy, nhà cung cấp dịch vụ internet (ISP) có thể xác định hiệu quả hơn những người gửi rác và ngăn chặn các email độc hại từ việc xuất hiện trong hộp thư của người tiêu dùng. DMARC cũng cho phép ISP giảm thiểu các kết quả dương giả và cung cấp báo cáo xác thực tốt hơn, từ đó cải thiện sự minh bạch trong thị trường.

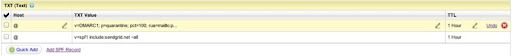

Bản ghi DMARC của bạn xuất hiện cùng với các bản ghi Domain Name System (DNS):

Cũng quan trọng là không phải tất cả các máy chủ nhận sẽ thực hiện kiểm tra DMARC trước khi chấp nhận một thông điệp, nhưng tất cả các ISP lớn đều làm điều này và triển khai kiểm tra DMARC tiếp tục tăng lên.

Có 4 lý do chính mà bạn muốn người quản trị máy chủ DNS thêm bản ghi DMARC của bạn và bắt đầu theo dõi tên miền của bạn:

Bạn có thể kiểm tra bản ghi DMARC trông như thế nào bằng cách gõ "< dig txt _dmarc.sendgrid.net >" vào terminal của bạn. Sau đó, kiểm tra trang Valimail để xem bản ghi DMARC cho bất kỳ tên miền nào có một bản ghi được công bố.

Dưới đây là một ví dụ về bản ghi DMARC của Twilio SendGrid:

v=DMARC1;p=none;rua=mailto:dmarc@sendgrid.com;ruf=mailto:dmarc@sendgrid.com;rf=afrf;pct=100

“v=DMARC1”

Mẫu này chỉ định bản định dạng phiên bản mà máy chủ nhận sẽ tìm kiếm khi quét bản ghi DNS cho tên miền đã gửi tin nhắn. Nếu tên miền không chứa một bản ghi văn bản bắt đầu bằng “v=DMARC1”, máy chủ nhận sẽ không chạy kiểm tra DMARC.

“p=none”

Đây là chính sách người dùng chọn trong bản ghi DMARC của bạn, thông báo cho máy chủ email nhận được quảng cáo điều gì với thư không đáp ứng các tiêu chuẩn SPF và DKIM nhưng lại tuyên bố từ tên miền của bạn. Trong trường hợp này, chính sách sẽ là “none”. Có 3 loại chính sách:

Tôi xin lỗi nếu bản dịch trước đó không đáp ứng được mong đợi của bạn. Dưới đây là bản dịch mới:

“rua=mailto:dmarc@sendgrid.com”

Đoạn mã này chứa địa chỉ email "mailto:" mà bạn chọn để chỉ định nơi máy chủ nhận biết để gửi các bản báo cáo tổng hợp về các lỗi DMARC. Những bản báo cáo này chứa thông tin cấp cao, không chi tiết về các lỗi DMARC và được gửi hàng ngày đến quản trị viên tên miền nắm giữ bản ghi DMARC.

“ruf=mailto:dmarc@sendgrid.com”

Mẫu này cho biết nơi máy chủ nhận biết để gửi các bản báo cáo về các sự cố pháp lý liên quan đến các lỗi DMARC. Những bản báo cáo pháp lý này chứa thông tin chi tiết về từng sự cố và được gửi ngay lập tức đến quản trị viên tên miền sở hữu bản ghi DMARC. Khác với ví dụ "rua", địa chỉ email "mailto:" ở đây phải thuộc về tên miền đã xuất bản bản ghi DMARC.

“rf=afrf”

Đây là định dạng thông báo mà chủ sở hữu chính sách mong muốn cho việc báo cáo. Ở đây, "afrf" có nghĩa là "định dạng báo cáo tổng hợp về lỗi".

“pct=100”

Đoạn mã này cho biết cho máy chủ nhận biết bao nhiêu email đến phải tuân theo các đặc tả của chính sách DMARC dưới dạng một giá trị phần trăm từ 1–100. Trong trường hợp này, nếu "p=" là 100%, tất cả email không đạt chuẩn DMARC sẽ bị từ chối. Ngược lại, khi đặt là 1%, chỉ có 1% email không đạt chuẩn sẽ bị từ chối—và cứ tiếp tục như vậy.

Nhưng đó chỉ là phần đầu. Còn rất nhiều cơ chế đáng chú ý khác có thể bao gồm trong một bản ghi DMARC. Dưới đây là một số ví dụ:

“sp=”

Lệnh này quyết định liệu máy chủ nhận biết có nên áp dụng chính sách DMARC cho các môi trường con hay không.

“adkim=”

Điều này đặt phần DKIM của xác thực DMARC thành "s" cho chặt chẽ hoặc "r" cho thoải mái. Cài đặt chặt chẽ đảm bảo rằng DKIM chỉ được chấp nhận nếu trường "d=" trong chữ ký chính xác khớp chính xác với miền "from". Khi đặt thành thoải mái, các tin nhắn sẽ vượt qua DKIM chỉ khi trường "d=" khớp với miền gốc của địa chỉ "from".

“ri=”

Hãy nhớ đặt khoảng thời gian bạn muốn nhận báo cáo tổng hợp về các lỗi DMARC.

Nếu bạn từng gặp vấn đề về lừa đảo trong quá khứ hoặc sở hữu một doanh nghiệp tài chính xử lý thông tin nhạy cảm (hoặc bất kỳ doanh nghiệp nào khác), việc kích hoạt xác thực DMARC có thể là một công cụ quý giá. Trên thực tế, không có bất kỳ hạn chế nào khi triển khai chính sách DMARC ngay bây giờ như một cách để đề phòng các vấn đề xác thực email trong tương lai do các tác nhân tấn công mạng.

Bạn cũng nên lưu ý rằng các báo cáo tổng hợp và pháp lý DMARC có thể đọc được bằng máy, nên có thể khó hiểu đối với con người. Do đó, bạn sẽ cần sử dụng một dịch vụ theo dõi báo cáo DMARC như Valimail—đối tác của SendGrid—có thể thu thập các bản báo cáo và truy cập thông tin.

Sau khi bạn đã quyết định liệu có triển khai DMARC hay không và đã chọn các dịch vụ bạn muốn kích hoạt, có 5 bước để thiết lập DMARC:

Bắt đầu bằng cách hoàn tất quá trình xác thực người gửi cho tài khoản của bạn. Việc này đảm bảo rằng email được gửi thông qua tài khoản SendGrid của bạn sẽ được ký hiệu đúng cách bằng cách sử dụng DKIM và SPF cho miền duy nhất của bạn.

Gửi cho mình một số email kiểm tra để xác nhận mọi thứ hoạt động đúng cách. Sau đó, xác minh rằng các chữ ký DKIM và SPF trong tiêu đề email của bạn khớp với miền bạn đang sử dụng để cho phép tài khoản SendGrid của bạn.

Tạo một bản ghi nguồn tài nguyên TXT mà các máy chủ nhận biết có thể sử dụng để xác định các ưu tiên DMARC của bạn trong đăng ký DNS của bạn. Bạn có thể thực hiện công việc này trong đăng ký DNS của máy chủ tên miền, có lẽ ở cùng một nơi nơi bạn đã tạo các bản ghi cho xác thực người gửi—tại cấp độ gốc của miền, không phải là miền con.

Hãy nhớ rằng email không đạt chuẩn gửi đến và nhận từ người nhận tham gia DMARC sẽ dẫn đến các hành động sau đây của máy khách email của họ:

Những bản báo cáo này sẽ chứa thông tin có thể giúp bạn đánh giá xem dịch vụ nào đang gửi email thay mặt cho miền của bạn.

Dưới đây là một bản báo cáo mẫu chỉ chứa một bản ghi thể hiện kết quả cho 2 email.

<report_metadata>

<org_name>receiver.com

<email>noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<date_range>

1335571200

1335657599

<policy_published> sender.com

r

r

none

none

100

<source_ip>72.150.241.94

<policy_evaluated> none

fail

pass

<header_from>sender.com

<auth_results>

sender.com

fail

<human_result>

sender.net

pass

<human_result>

sender.com

pass

</report_metadata>

(Lưu ý: Kết quả SPF và DKIM được liệt kê là kết quả thô, bất kể "s=" alignment. Tên file xuất hiện như "filename = receiver"!" policy-domain "!" begin-timestamp "!" end-timestamp "." extension" (ví dụ: receiver.org!sender.com!1335571200!1335657599.zip).

Hãy nhớ rằng báo cáo tổng hợp được gửi dưới dạng đính kèm .zip, vì vậy hãy chắc chắn rằng địa chỉ bạn xác định có thể chấp nhận đính kèm trong định dạng này.

Bây giờ bạn đã kiểm thử và điều chỉnh luồng email của mình để xác định ai gửi email thay mặt cho miền của bạn, đến lúc thay đổi mức độ.

Đến giờ này, bạn chỉ nên sử dụng chính sách "p=none" để nhận báo cáo về bất kỳ hành vi xấu nào để tìm hiểu nguồn gốc của email. Bây giờ, đã đến lúc điều chỉnh chính sách bản ghi DMARC của bạn để bắt đầu kiểm soát cách máy nhận xử lý email tuyên bố đến từ miền của bạn.

Các bản ghi DMARC là quan trọng cho sự phát triển của xác thực email phức tạp. Ngoài ra, chúng cũng là các trường hợp nghiên cứu xuất sắc về tầm quan trọng của việc người gửi email và các nhà cung cấp dịch vụ Internet cùng nhau làm việc để tối đa hóa bảo mật của kênh email của họ.

Cuối cùng, bạn đã hiểu rõ "DMARC là gì? và với việc triển khai DMARC, bạn không chỉ bảo vệ tài khoản email của mình mà còn đầu tư vào sự an toàn và uy tín của thương hiệu. Việc này không chỉ giúp ngăn chặn các tấn công mạng, mà còn tăng cường khả năng nhận diện chương trình gửi email của bạn và tạo ra trải nghiệm tích cực cho người nhận. Hãy kết hợp DMARC với các biện pháp khác như DKIM và SPF để tạo nên một hệ thống xác thực email mạnh mẽ. Bằng cách này, bạn đang đóng góp vào sự an toàn và tin cậy của không chỉ hội nhập email của bạn mà còn của cộng đồng Internet rộng lớn.

Mọi người cùng tìm kiếm: dmarc, dmarc là gì, _dmarc

Đến với dịch vụ Email doanh nghiệp của KDATA! Với chúng tôi, việc bảo mật thông tin quan trọng và xây dựng hình ảnh thương hiệu chuyên nghiệp trở nên dễ dàng hơn bao giờ hết. Hãy đăng ký email doanh nghiệp giá rẻ tại KDATA để trải nghiệm sự khác biệt và nâng tầm doanh nghiệp của bạn lên một tầm cao mới. KDATA - đồng hành cùng sự phát triển của bạn:

https://kdata.vn/email-business

👉 Liên hệ ngay KDATA hỗ trợ tận tình, support tối đa, giúp bạn trải nghiệm dịch vụ giá hời chất lượng tốt nhất

Tips: Tham gia Channel Telegram KDATA để không bỏ sót khuyến mãi hot nào